Если в военном смысле это зона без оружия, то в сетях наоборот, это зона, которая не пропускает никакую агрессию во внутреннюю сеть. И все попытки взлома или несанкционированного проникновения должны останавливаться в этой зоне. У этого названия есть сокращение – DMZ от Demilitarized Zone.

Как устроена DMZ

Обычно используют два файервола. Один контролирует трафик между интернетом и DMZ. Второй файервол контролирует трафик между внутренней сетью и DMZ. Таким образом компьютеры внутренней сети не могут напрямую выходить в интернет, а запросы из интернета не могут поступить напрямую во внутреннюю сеть.

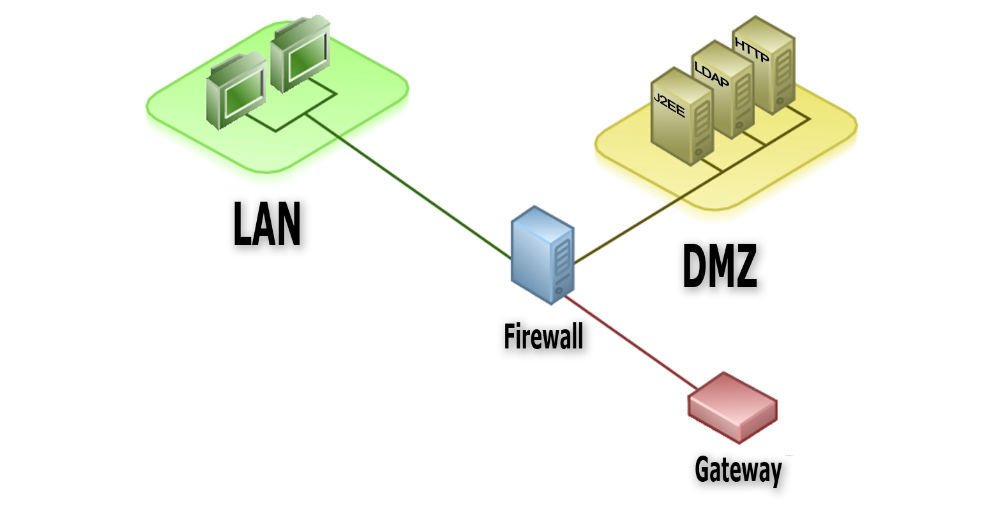

Есть схемы DMZ построенные на одном файерволе. Контроль трафика между DMZ, внутренней сетью и интернетом обеспечивает одно устройство. Такая схема считается ненадежной. Если вывести из строя файервол и пробить его защиту, то злоумышленник получает прямой доступ к внутренней сети.

Самые «параноидальные» схемы – из трех файерволов. Один контролирует запросы из интернета в DMZ. Второй контролирует сетевые подключения DMZ. А третий обслуживает запросы внутренней сети. Кроме того, используется замена IP через NAT для DMZ и внутренней сети.

Общие особенности – связь между участками схемы с использованием криптографии и авторизация. Таким образом достигается максимальная безопасность работы всей системы.

Зачем нужна DMZ

Для безопасной работы в локальной сети. Чем интереснее организация для злоумышленников, тем выше требования к безопасности. Банки, финансовые организации, платежные системы, производственные площадки, государственные учреждения, внутренние сети практически любой компании – это все потенциальные цели. Причем не только для деструктивных и разрушительных целей. Разведка и шпионаж, внедрение криптоботов, слив баз данных или секретных документов. Если локальная сеть не защищена DMZ, проникновение в нее становится легким делом.

Как настраивается DMZ

Для классической схемы на два файервола используют обычно два решения – аппаратных или программно-аппаратных, обязательно разных производителей. Это делается для того, чтобы нельзя было пробить защиту используя одну уязвимость, которые у одного производителя обычно одинаковые.

Один файервол настраивается на обслуживание трафика между DMZ и интернетом. Внутри зоны могут быть размещены серверы, обеспечивающие работу почты, FTP, сайта и веб-сервисов, голосовой телефонии и т.д. В общем те решения, которые обслуживают запросы извне, из интернета. Также внутри DMZ может быть установлен proxy-сервер.

Второй файервол настраивается на обслуживание запросов из локальной сети. В ней расположены внутренние базы, рабочие места сотрудников, внутренняя почта и прочие сервисы.

Первый файервол запрещает прямой доступ из интернета в локальную сеть. Второй файервол запрещает доступ из локальной сети в интернет. Все соединения происходят через сервера DMZ, если есть proxy-сервер, то через него. Также настраивается NAT для подмены IP адресов внутренней сети.